Theo đó VNCERT cho hay qua theo dõi các sự cố trên không gian mạng Việt Nam, Trung tâm đã phát hiện ra dấu hiệu của chiến dịch tấn công nhằm vào các hệ thống thông tin quan trọng tại Việt Nam thông qua việc phát tán và điều khiển mã độc tấn công có chủ đích (APT). Mã độc loại này rất tinh vi, chúng có khả năng phát hiện các môi trường phân tích mã độc nhằm tránh bị phát hiện, đánh cắp dữ liệu, xâm nhập trái phép, phá hủy hệ thống thông tin thông qua các máy chủ điều khiển mã độc (C&C Server) đặt bên ngoài lãnh thổ Việt Nam.

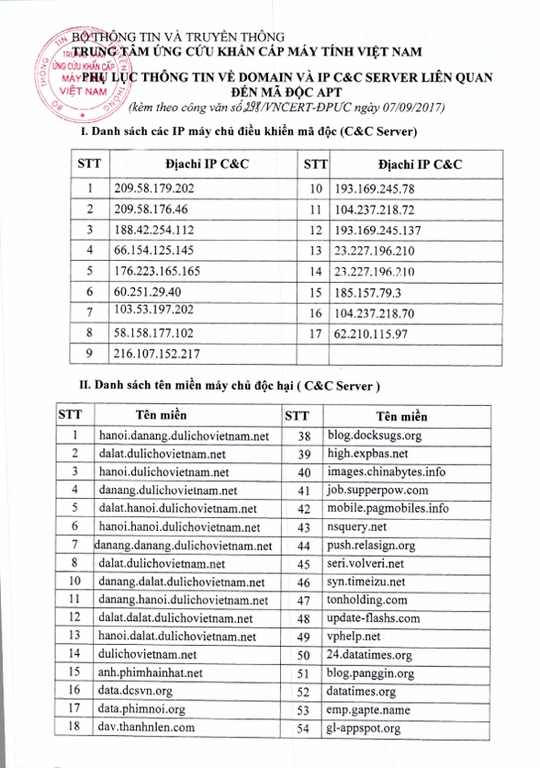

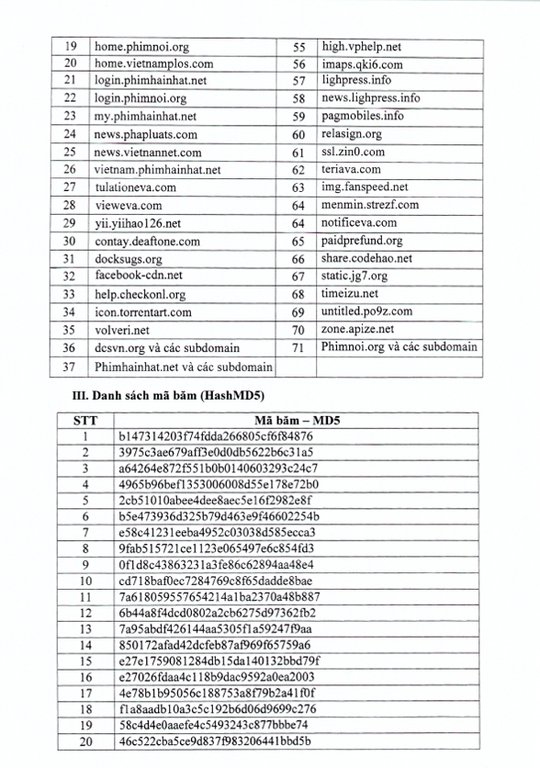

VNCERT yêu cầu các cơ quan, đơn vị, doanh nghiệp được yêu cầu phải giám sát nghiêm ngặt, ngăn chặn kết nối đến các máy chủ điều khiển mã độc APT. Theo hướng dẫn của VNCERT, các thông tin về domain và IP máy chủ liên quan đến mã độc APT gồm có: 17 địa chỉ IP máy chủ điều khiển mã độc; 71 tên miền máy chủ độc hại và 20 mã băm (HashMD5).

Danh sách địa chỉ IP máy chủ điều khiển mã độc tấn công có chủ đích APT và danh sách tên miền máy chủ độc hại mà VNCERT cảnh báo.

Danh sách mã băm (HashMD5)

VNCERT đề nghị các cơ quan, đơn vị, doanh nghiệp nếu phát hiện mã độc, cần nhanh chóng cô lập vùng/máy và tiến hành điều tra, xử lý (cài đặt lại hệ điều hành nếu không gỡ bỏ được triệt để).

Bên cạnh đó, VNCERT cũng yêu cầu các đơn vị cập nhật các bản vá cho hệ điều hành và phần mềm, nhất là Microsoft Office - nếu sử dụng; đặc biệt, cần cập nhật các lỗ hổng có CVE:CVE-2012-0158, CVE-2017-0199, MS17-010.

Loại mã độc này rất nguy hiểm, tin tặc có thể tấn công leo thang đặc quyền gây ra nhiều hậu quả nghiêm trọng, VNCERT cho biết thêm. Vụ việc này gợi nhớ lại vụ hệ thống Vietnam Airlines bị tấn công nghiêm trọng ngày 29-7-2016 cũng bằng cách tấn công có chủ đích sử dụng mã độc. Với thực trạng nhiều cơ quan, doanh nghiệp đã bị nhiễm mã độc gián điệp nằm vùng, năm 2017 được các chuyên gia dự báo sẽ tiếp tục chứng kiến nhiều cuộc tấn công có chủ đích APT hết sức nguy hiểm.

.png)

![[Video] Một số quy định về cử tri và danh sách cử tri trong bầu cử ĐBQH khóa XVI và đại biểu HĐND các cấp nhiệm kỳ 2026-2031 [Video] Một số quy định về cử tri và danh sách cử tri trong bầu cử ĐBQH khóa XVI và đại biểu HĐND các cấp nhiệm kỳ 2026-2031](https://nhn.1cdn.vn/thumbs/540x360/2026/02/25/bau23.png)

![[Podcast] Tản văn: Xa quê nhớ Tết [Podcast] Tản văn: Xa quê nhớ Tết](https://nhn.1cdn.vn/thumbs/540x360/2026/02/24/podcast-tan-van.png)

![[Infographic] Đa dạng hình thức tuyên truyền cuộc bầu cử ĐBQH khóa XVI và đại biểu HĐND các cấp nhiệm kỳ 2026 - 2031 [Infographic] Đa dạng hình thức tuyên truyền cuộc bầu cử ĐBQH khóa XVI và đại biểu HĐND các cấp nhiệm kỳ 2026 - 2031](https://nhn.1cdn.vn/thumbs/540x360/2026/02/24/banchuan(1).jpg)

.jpg)